Zaawansowana ochrona stacji roboczych

Palo Alto Networks® Traps™ to system zapewniający zaawansowaną ochronę stacji roboczych przed exploitami i nieznanymi atakami złośliwego kodu. Traps osiąga to poprzez wysoce skalowalnego, nieobciążającego zasoby agenta, korzystającego z innowacyjnego podejścia do obrony przeciw atakom, nie wymagającego wcześniejszej znajomości zagrożenia. Dzięki temu Traps udostępnia organizacjom potężne narzędzie chroniące stacje robocze przed niemal każdego rodzaju ukierunkowanym atakiem.

Zaawansowana ochrona stacji roboczych powinna umożliwiać:

• Powstrzymywanie każdego rodzaju exploitów, włącznie z tymi wykorzystującymi podatności typu zero-day

• Powstrzymywanie wszelkiego rodzaju plików wykonywalnych ze szkodliwym kodem, bez wcześniejszej znajomości danego zagrożenia

• Zapewnianie szczegółowych informacji o powstrzymanych atakach

• Zapewnianie wysokiej skalowalności oraz minimalnego obciążenia dla systemu

• Zapewnianie bliskiej integracji z zabezpieczeniami sieciowymi oraz chmurowymi

Pomimo szerokiej dostępności produktów zapewniających bezpieczeństwo, stacje robocze są nadal infekowane w zastraszającym tempie.

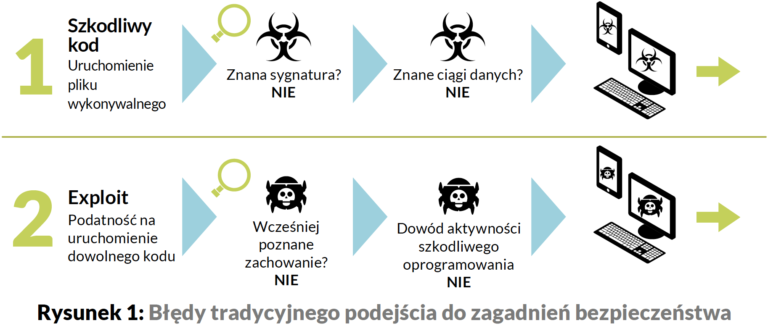

Tradycyjne metody ochrony po prostu nie są w stanie nadążać za gwałtownie zmieniającym się krajobrazem zagrożeń (patrz: Rysunek 1). Zamiast sprawdzania i prób identyfikacji milionów pojedynczych ataków lub prób wykrywania złośliwych zachowań – co może okazać się niemożliwym – działanie Traps sprowadza się do bazowych technik, których każdy z atakujących musi użyć w celu przeprowadzenia skutecznego ataku. Dzięki takiemu podejściu Traps może udaremniać ataki zanim szkodliwy kod uzyska możliwość skutecznego wykonania się.

Różne rodzaje ataków, kompletna ochrona

Ataki przybierają różne formy i pojawiają się korzystając z różnych dróg, obejmujących zarażone strony www, pocztę elektroniczną lub zewnętrzne pamięci masowe. Większość dostępnych na rynku tradycyjnych rozwiązań zabezpieczających przed złośliwym oprogramowaniem chroni jedynie przed najmniej wyszukanymi jego odmianami. Niektóre z najbardziej wyrafinowanych i ukierunkowanych ataków przeprowadzane są z wykorzystaniem pozornie nieszkodliwych plików, które użytkownik otwiera korzystając z zatwierdzonych aplikacji. Przykładowo – złośliwy kod może zostać wbudowany w dokument programu Microsoft® Word® lub plik PDF – taka podatność nazywana jest exploitem. Traps chroni stacje robocze powstrzymując złośliwy kod przed wykonaniem i wykorzystaniem exploitów zarówno w postaci plików, jak i dostępnych poprzez sieć. Najbardziej zaawansowane dzisiejsze zagrożenia wykorzystują błędy w oprogramowaniu, którego używamy na co dzień. Często pojawiają się w znanych typach plików (np. PDF, RTF, DOC, PPT, XLS) lub mogą brać na cel konkretne oprogramowanie wykorzystywane w różnych firmach. Po uruchomieniu zarażonego pliku złośliwy kod wykorzystuje podatności w znanych aplikacjach użytych do otwarcia danego pliku, pozwalając jednocześnie na wykonanie własnego kodu i przejęcie pełnej kontroli nad zarażoną stacją roboczą.

Jak działa zapobieganie wykorzystaniu exploitów

Niezależnie od typu lub kompleksowości ataku, atakujący musi uruchomić sekwencję operacji pozwalającą na wykorzystanie luk w oprogramowaniu. Niektóre typy ataków wymagają więcej kroków, niektóre mniej; niemniej jednak we wszystkich przypadkach wymagane jest użycie przynajmniej dwóch lub trzech technik w celu skutecznego przejęcia kontroli nad atakowaną stacją. Traps wykorzystuje zestaw modułów profilaktycznych łagodzących lub powstrzymujących różne techniki dostępne dla atakujących. Dodatkowo atak wymaga użycia konkretnych technik umożliwiających skuteczne wykorzystanie exploita. Traps sprawia, że te techniki stają się całkowicie bezużyteczne, co oznacza, że aplikacja nie jest dalej podatna na złośliwy kod.

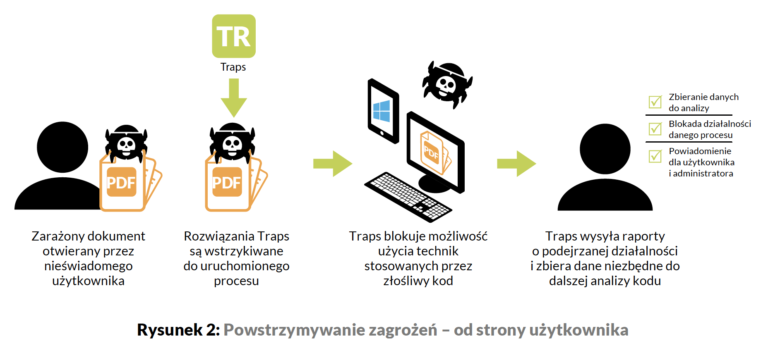

Traps wstrzykuje własny kod w każdy uruchamiany proces. Jeżeli proces próbuje użyć jednej z technik ataku, próba wykorzystania exploita nie powiedzie się ponieważ Traps uodpornił działające procesy. Traps natychmiastowo blokuje proces wykorzystujący techniki ataku oraz informuje zarówno użytkownika, jak i administratora o podjętych krokach i raportuje wszystkie działania do managera zabezpieczeń (patrz:Rysunek 2). Ze względu na łańcuchową naturę wykorzystywania exploitów, powstrzymanie działania jednego z ogniw pozwala na blokadę całego ataku. Domyślnie polityki systemu Traps kontrolują ponad 100 procesów, a każdy z nich jest sprawdzany z użyciem odpowiednich modułów zapobiegania wykorzystaniu exploitów (Exploit Prevention Modules). W przeciwieństwie do innych rozwiązań, Traps nie jest ograniczony do ochrony wyłącznie wybranych procesów lub aplikacji.

Koncentrując się nie na samych technikach ataku Traps umożliwia powstrzymanie go bez wcześniejszej znajomości zagrożenia, niezależnie od znanych podatności, sygnatur zagrożeń lub aktualizacji oprogramowania. Należy podkreślić, że Traps nie dokonuje skanowania lub monitoringu uruchomionych procesów, wobec czego ochrona wykorzystuje bardzo małą ilość zasobów procesora lub pamięci operacyjnej.

Zapobieganie wykonywaniu złośliwego kodu

W celu zapobiegania wykonywaniu złośliwego kodu i zapewnienia pełni bezpieczeństwa, Traps wykorzystuje wielowarstwowe techniki skupiające się na trzech podstawowych zakresach wykorzystywanych przez złośliwe oprogramowanie. Kombinacja tych technik oferuje skuteczne metody zapobiegania zagrożeniom obejmujące takie techniki, jak:

- Restrykcje bazujące na politykach działania: W organizacjach możliwa jest konfiguracja polityk zabezpieczeń opartych na specyficznych scenariuszach. Przykładowo, możliwe jest zablokowanie uruchamiania plików tymczasowych przez program Outlook lub zablokowanie uruchamiania określonych typów plików z dysków podpiętych do portów USB.

- Zaawansowana kontrola plików wykonywalnych: Traps zapewnia również kontrolę procesów potomnych, sprawdza zawartość folderów, nieprzypisanych plików wykonywalnych, jak również zbiera dane umożliwiające precyzyjną kontrolę nad aplikacjami oraz zdefiniowanie, które aplikacje powinny mieć możliwość działania.

- Inspekcja oraz analiza mechanizmem WildFire™: Mechanizm Traps przygotowuje kolejkę nieznanych plików wykonywalnych (.exe) do sprawdzenia i oceny zagrożenia przez narzędzie WildFire.

- Techniki ograniczania działalności złośliwego kodu: Rozwiązania Traps implementują techniki blokowania wykonywania złośliwego kodu poprzez analizę danych wstrzykiwanych w uruchomione procesy.

Analiza śledcza

Ilość danych zebranych wskutek nieudanego ataku jest znacząco niższa niż ilość informacji, którą można zebrać po udanym naruszeniu polityk bezpieczeństwa. Mimo wszystko pozwala nadal na zebranie szerokiego zakresu informacji. Zebrane podczas próby ataku dane pozwalają na wdrożenie aktywnej ochrony dla dotychczas niechronionych stacji roboczych.

Dane o próbach ataków zbierane są przez oprogramowanie Traps. Agent oprogramowania Traps zbiera informacje o każdym uruchomionym procesie i przesyła owe informacje do managera zabezpieczeń (Endpoint Security Manager). Po powstrzymaniu ataku następuje zbieranie danych z danej stacji roboczej, włącznie z pełnym zgraniem stanu pamięci oraz informacji o działaniach, które próbował przeprowadzić złośliwy kod. Traps udostępnia mechanizmy monitorowania aktywności według plików, folderów lub kluczy rejestru rozciągając proces przeszukiwania na wszystkie stacje robocze, co z kolei wspomaga analizę przeprowadzanych ataków.

- Obejrzyj wideo

Sprawdź jak działa TRAPS – Palo Alto Networks endpoint protection

ROZWIĄZANIA PALO ALTO NETWORKS SĄ JEST CZĘSCIĄ BUSINESS CONTINUITY SUITE

Dzięki wieloletniemu doświadczeniu i know-how zebraliśmy oferowane przez nas rozwiązania, które pozwolą na dalsze funkcjonowanie Twojego przedsiębiorstwa mimo dynamiki zmian i niepewności dzisiejszych czasów.

Widzimy jak wielu naszych klientów zamierza dobrze się przygotować do pracy w nieprzewidywalnych warunkach, jak pandemia covid-19.

Zminimalizuj ryzyko przestojów, zadbaj o wysoką dostępność Twoich kluczowych zasobów.

Formularz kontaktowy

Proszę zostawić swoje dane kontaktowe, nasz doradcę skontaktuje się w ciągu 24h

Adresy biur handlowych

Szczecin

ul. Żołnierska 5a

71-210 Szczecin

tel. +48 91 852 22 78

Toruń

ul. Włocławska 167

87-100 Toruń

tel. +48 56 681 23 30